The Code Room son unos capítulos de media hora emitidos en internet sobre

nuevas tecnologías. Nada de las típicas películas o series fantásticas del tema. El capítulo 3 trata

sobre 3 tipos que usando una combinación de SQL injection Y Session-Hijacking roban 4,5 M de dolares del casino de las vegas.

Disfrutar.

"El éxito es la habilidad de ir de fallo en fallo sin perder el entusiasmo." ¿Sir Winston Churchill?

25 marzo 2006

21 marzo 2006

Squid y el ancho de banda.

Imaginar una intranet donde las conexiones a internet se realizan a través de un proxy para poder llevar una buena gestión de el uso de internet. Imaginar que ese proxy es squid, si no lo imaginais, y administrais otro tipo de proxy, no sigais leyendo, no os interesará. Pero si aún así os pica la curiosidad, os diré que squid es uno de los mayores y más populares proxy-cache que existe. Con él podemos hacer en nuestra red;

Eso entre otras cosas, pero lo que os quería contar, que me emocionó hablando de squid, es que es posible limitar el tráfico del ancho de banda que utiliza squid , es decir podríamos hacer que un departamento que apenas utiliza internet, tuviera asignado un ancho de banda mínimo, mientras que el departamento de sistemas que está constantemente bajando y probando software necesita más ancho de banda sin que nadie más le moleste y lo tenga disponible siempre sin importar el tipo de navegación que hagan los demás. Es decir priorizamos el ancho de conexión según las necesidades específicas. Para configurar esta funcionalidad, últimamente he descubierto un buen manual en castellano que complementa al que ya existe en la web oficial.

Disfrutar. :)

Sé que el término proxyando no existe, pero es una forma de nombrar la característica de http-accelerator o reverse proxy de squid.

- Usar menos ancho de banda en la conexión a internet cuando navegamos por la web.

- Reducir la cantidad de tiempo que las páginas web tardan en cargar.

- Proteger equipos de nuestra red interna proxyando su tráfico web

- Tener estadísticas de todo el uso del tráfico web de nuestra red interna.

- Prevenir que los usuarios visiten sitios inapropiados en el trabajo o escuela.

- Asegurar que sólo usuarios autorizados pueden navegar por la red.

- Aumentar la privacidad de nuestros usuarios filtrando información sensible de las peticiones web que salen.

- Convertir tráfico HTTPS a tráfico HTTP.

Eso entre otras cosas, pero lo que os quería contar, que me emocionó hablando de squid, es que es posible limitar el tráfico del ancho de banda que utiliza squid , es decir podríamos hacer que un departamento que apenas utiliza internet, tuviera asignado un ancho de banda mínimo, mientras que el departamento de sistemas que está constantemente bajando y probando software necesita más ancho de banda sin que nadie más le moleste y lo tenga disponible siempre sin importar el tipo de navegación que hagan los demás. Es decir priorizamos el ancho de conexión según las necesidades específicas. Para configurar esta funcionalidad, últimamente he descubierto un buen manual en castellano que complementa al que ya existe en la web oficial.

Disfrutar. :)

20 marzo 2006

Motor de cacheabilidad

Con esta herramienta podremos comprobar como de cacheable es una página u objeto HTTP para detectar posibles errores o defectos en nuestras páginas cuando trabajamos con proxys entre ellas.

17 marzo 2006

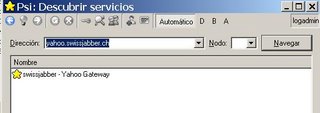

Notificaciones de correo yahoo en tu cliente jabber

Para que te llegue un aviso en el cliente jabber cada vez que recibes un correo en tu buzon de yahoo.

Ejemplos con el cliente PSI.

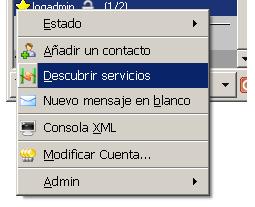

1. En la parte descubrir servicios

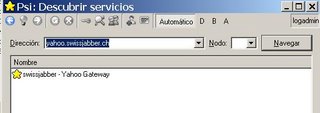

añadir el servidor de la imagen inferior, hay muchos más, pero con este llevo funcionando bastante tiempo sin fallar. (yahoo.swissjabber.ch)

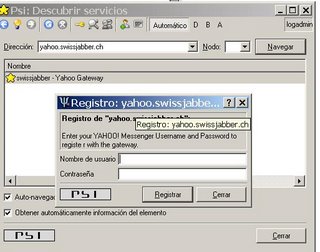

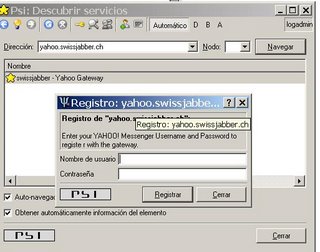

2. Vemos un gateway de yahoo, click derecho sobre el, y nos registramos.

3. Sólo nos queda, introducir nuestros datos de la cuenta de yahoo, y se ños añadira

como un contacto de agente/transporte. Con el boton derecho del raton, nos conectamos, y empezaremos a recibir notificaciones cuando nos llege correo nuevo.

Ejemplos con el cliente PSI.

1. En la parte descubrir servicios

añadir el servidor de la imagen inferior, hay muchos más, pero con este llevo funcionando bastante tiempo sin fallar. (yahoo.swissjabber.ch)

2. Vemos un gateway de yahoo, click derecho sobre el, y nos registramos.

3. Sólo nos queda, introducir nuestros datos de la cuenta de yahoo, y se ños añadira

como un contacto de agente/transporte. Con el boton derecho del raton, nos conectamos, y empezaremos a recibir notificaciones cuando nos llege correo nuevo.

16 marzo 2006

Servidor SSH CHROOTED

En un entorno donde se trabaja en un dominio windows bajo samba, y las cuentas de los usuarios se encuentran en un directorio ldap, configuraremos un servidor sftp para que los usuarios accedan a su unidad de red.

Finalidad:

- Usuarios con chroot

- Acceso a sftp

- Validación con PAM

- Seguridad

1. Haremos una separación de acceso según usuarios.

Usuarios administrativos, puerto aleatorio, por ejemplo 22022

Usuarios del servicio sftp, puerto 22

Para ello utilizaremos la versión ssh comercial para el 22.

La distribucion openssh en el 22022.

2. Cambiamos el puerto de openssh para el acceso administrativo.

Editamos /etc/ssh/sshd_config y cambiamos #Port 22 por #Port 22022

Y reiniciamos el demonio sshd.

Al hacer un netstat -ntl comprobamos que tenemos levantado el nuevo puerto.

3. Instalación de ssh comercial.

Dentro de este producto, existen unas versiones no comerciales con un uso

limitado pero que nos sirve para nuestros fines.

Elegimos un mirror adecuado y nos bajamos la última versión disponible. En el momento de

realizar este pequeño manual, la versión que me he descargado es:

ssh-3.2.9.1.tar.gz

4. Lo instalamos en una ruta diferente para no confundirlo con el openssh que ya tenemos funcionando. Las opciones de instalación serán:

#./configure --prefix=/etc/ssh-comercial -with-threads --without-pgp

y lo instalamos.

5. Instalamos el demonio de inicio. En la propia distribucion de ssh, existe un directorio denominado startup y directorios de varios S.Os, elegimos el nuestro y colocamos el demonio de arranque en nuestro S.O modificándolo según las rutas donde hemos instalado el ssh.

6. Configuramos el pam, y lo dejamos de esta forma;

#cat /etc/pam.d/sshd2

auth required /lib/security/pam_nologin.so

auth sufficient /lib/security/pam_smb_auth.so

auth sufficient /lib/security/pam_ldap.so

auth required /lib/security/pam_unix_auth.so try_first_pass

account sufficient /lib/security/pam_ldap.so

account required /lib/security/pam_unix_acct.so

password required /lib/security/pam_cracklib.so

password sufficient /lib/security/pam_ldap.so

password required /lib/security/pam_pwdb.so use_first_pass

session required /lib/security/pam_unix_session.so

Con este paso lo que estamos haciendo es que la validación cuando se acceda

al sftp sea la que el usuario tiene en el dominio.

Para ver más información sobre la configuración pam, se puede consultar este manual.

7. Realizamos algunos ajustes en el fichero de configuración del ssh comercial.

para que nos funcione el pam

#AllowedAuthentications keyboard-interactive

#AuthKbdInt.Optional pam

Aquí ponemos los usuarios que seran chrooteados

#ChRootUsers anonymous,ftp,guest

Deshabilitamos por seguridad algunas opciones que no nos hacen falta

#AllowX11Forwarding no

#AllowTcpForwarding no

#PermitRootLogin no

Activamos el subsistema sftp

#subsystem-sftp internal://sftp-server

Instalación finalazada.

A partir de ahora, el sistema funcionará, un usuario accediendo con un programa sftp se autentificará con sus credenciales del dominio, y cargará su unidad de red de trabajo habitual.

El único punto a tener en cuenta, es que el objeto homedirectory del posixaccount tenga una entrada válida y sea propiedad del usuario. La shell será /dev/null.

Finalidad:

- Usuarios con chroot

- Acceso a sftp

- Validación con PAM

- Seguridad

1. Haremos una separación de acceso según usuarios.

Usuarios administrativos, puerto aleatorio, por ejemplo 22022

Usuarios del servicio sftp, puerto 22

Para ello utilizaremos la versión ssh comercial para el 22.

La distribucion openssh en el 22022.

2. Cambiamos el puerto de openssh para el acceso administrativo.

Editamos /etc/ssh/sshd_config y cambiamos #Port 22 por #Port 22022

Y reiniciamos el demonio sshd.

Al hacer un netstat -ntl comprobamos que tenemos levantado el nuevo puerto.

3. Instalación de ssh comercial.

Dentro de este producto, existen unas versiones no comerciales con un uso

limitado pero que nos sirve para nuestros fines.

Elegimos un mirror adecuado y nos bajamos la última versión disponible. En el momento de

realizar este pequeño manual, la versión que me he descargado es:

ssh-3.2.9.1.tar.gz

4. Lo instalamos en una ruta diferente para no confundirlo con el openssh que ya tenemos funcionando. Las opciones de instalación serán:

#./configure --prefix=/etc/ssh-comercial -with-threads --without-pgp

y lo instalamos.

5. Instalamos el demonio de inicio. En la propia distribucion de ssh, existe un directorio denominado startup y directorios de varios S.Os, elegimos el nuestro y colocamos el demonio de arranque en nuestro S.O modificándolo según las rutas donde hemos instalado el ssh.

6. Configuramos el pam, y lo dejamos de esta forma;

#cat /etc/pam.d/sshd2

auth required /lib/security/pam_nologin.so

auth sufficient /lib/security/pam_smb_auth.so

auth sufficient /lib/security/pam_ldap.so

auth required /lib/security/pam_unix_auth.so try_first_pass

account sufficient /lib/security/pam_ldap.so

account required /lib/security/pam_unix_acct.so

password required /lib/security/pam_cracklib.so

password sufficient /lib/security/pam_ldap.so

password required /lib/security/pam_pwdb.so use_first_pass

session required /lib/security/pam_unix_session.so

Con este paso lo que estamos haciendo es que la validación cuando se acceda

al sftp sea la que el usuario tiene en el dominio.

Para ver más información sobre la configuración pam, se puede consultar este manual.

7. Realizamos algunos ajustes en el fichero de configuración del ssh comercial.

para que nos funcione el pam

#AllowedAuthentications keyboard-interactive

#AuthKbdInt.Optional pam

Aquí ponemos los usuarios que seran chrooteados

#ChRootUsers anonymous,ftp,guest

Deshabilitamos por seguridad algunas opciones que no nos hacen falta

#AllowX11Forwarding no

#AllowTcpForwarding no

#PermitRootLogin no

Activamos el subsistema sftp

#subsystem-sftp internal://sftp-server

Instalación finalazada.

A partir de ahora, el sistema funcionará, un usuario accediendo con un programa sftp se autentificará con sus credenciales del dominio, y cargará su unidad de red de trabajo habitual.

El único punto a tener en cuenta, es que el objeto homedirectory del posixaccount tenga una entrada válida y sea propiedad del usuario. La shell será /dev/null.

15 marzo 2006

NSS y LDAP

Integración de servicios basados en ldap.

Pam_ldap Módulo para que servidores linux entre otros, puedan autentificar y cambiar contraseñas en directorios LDAP.

Nss_ldap Módulo para proveer información de usuarios desde un directorio LDAP.

Instalación y configuración:

1. Compilar nss_ldap con las siguientes opciones.

env CPPFLAGS="-I../openssl/include -I/usr/include" LDFLAGS="-L../openssl/lib -L/usr/lib" ./configure --with-ldap-lib=openldap --with-ldap-dir=/etc/openldap_2_2

2. Compilar pam_ldap con las siguientes opciones.

env CPPFLAGS="-I../openssl/include -I/usr/include" LDFLAGS="-L../openssl/lib -L/usr/lib" ./configure --with-ldap-lib=openldap --with-ldap-dir=../openldap_2_2

3. Configuración post-instalación.

a) Configurar nsswitch para que la información la recoja del ldap.

en /etc/nsswitch.conf dejamos una linea tal como;

passwd: files ldap

b) Configurar pam_ldap para que autentifique con el directorio ldap.

en /etc/ldap.conf viene un fichero de ejemplo, lo ajustamos a nuestras

necesidades.

c) Comprobamos que todo ello funciona ejecutando

#getent passwd

y viendo que nos muestra la información deseada.

A partir de ahora, ya podemos utilizar a los usuarios de nuestro ldap como si fueran

usuarios nativos de unix pudiendo integrarlos en cualquier aplicación con soporte ldap.

Pam_ldap Módulo para que servidores linux entre otros, puedan autentificar y cambiar contraseñas en directorios LDAP.

Nss_ldap Módulo para proveer información de usuarios desde un directorio LDAP.

Instalación y configuración:

1. Compilar nss_ldap con las siguientes opciones.

env CPPFLAGS="-I../openssl/include -I/usr/include" LDFLAGS="-L../openssl/lib -L/usr/lib" ./configure --with-ldap-lib=openldap --with-ldap-dir=/etc/openldap_2_2

2. Compilar pam_ldap con las siguientes opciones.

env CPPFLAGS="-I../openssl/include -I/usr/include" LDFLAGS="-L../openssl/lib -L/usr/lib" ./configure --with-ldap-lib=openldap --with-ldap-dir=../openldap_2_2

3. Configuración post-instalación.

a) Configurar nsswitch para que la información la recoja del ldap.

en /etc/nsswitch.conf dejamos una linea tal como;

passwd: files ldap

b) Configurar pam_ldap para que autentifique con el directorio ldap.

en /etc/ldap.conf viene un fichero de ejemplo, lo ajustamos a nuestras

necesidades.

c) Comprobamos que todo ello funciona ejecutando

#getent passwd

y viendo que nos muestra la información deseada.

A partir de ahora, ya podemos utilizar a los usuarios de nuestro ldap como si fueran

usuarios nativos de unix pudiendo integrarlos en cualquier aplicación con soporte ldap.

14 marzo 2006

RSS con Jabber

Para configurar RSS con Jabber y sacarle más partido;

1. Nos añadimos el contacto jabrss@cmeerw.net y aceptamos la petición de subscripción.

2. A partir de aquí, enviando comandos a nuestro nuevo contacto de la forma subscribe http://logadmin.blogspot.com/atom.xml empezaremos a utilizarlo.

3. Lo más interesante, es que podemos crearnos una cuenta en pubsub, y poder acceder en tiempo real a cualquier noticia de nuestro interes.

1. Nos añadimos el contacto jabrss@cmeerw.net y aceptamos la petición de subscripción.

2. A partir de aquí, enviando comandos a nuestro nuevo contacto de la forma subscribe http://logadmin.blogspot.com/atom.xml empezaremos a utilizarlo.

3. Lo más interesante, es que podemos crearnos una cuenta en pubsub, y poder acceder en tiempo real a cualquier noticia de nuestro interes.

13 marzo 2006

Integración Linux - Windows

En cuanto a los servicios windows se refiere, he podido comprobar casi una total integración, de dominios windows con máquinas linux sirviendo datos, linux como PDCs, y BDCs, WINS. Servidores de impresión linux, servidores de recursos con restricciones de acceso para usuarios, grupos. Dominios nativos de windows con relaciones de confianza con otros dominios nativos de Linux, en definitiva, los usuarios de un dominio pueden operar tranquilamente sin conocer en ningún momento cual es todo el lío que hay detrás. Lío que a los administradores de sistemas muchas veces nos vuelve locos, y otras veces, las más, les damos las gracias a todos aquellos que trabajan por la integración.

A partir de aquí, escribiré una serie de posts, que me han ayudado en todo el proceso de integración y pruebas.

11 marzo 2006

Seguridad Web

Documento de seguridad con los diferentes tipos de ataque existentes y terminología en el ámbito de las aplicaciones web.

Disponible en varios idiomas, entre ellos el castellano.

Disponible en varios idiomas, entre ellos el castellano.

Nace el blog

Despues de llevar varios años trabajando como administrador de sistemas, veo que acumulo gran cantidad de información de todo tipo, y que luego cuando la necesito, me cuesta encontrarla.

Pienso que esta es una buena forma de tener todo organizado, y a la vez compartir experiencias.

Pienso que esta es una buena forma de tener todo organizado, y a la vez compartir experiencias.

Suscribirse a:

Comentarios (Atom)