Todo aquel que trabaje como administrador de sistemas y redes - se ha convertido en un objetivo de la Agencia de Seguridad Nacional (NSA). Según uno de los últimos documento secretos liberados por Edward Snowden, afirma que la NSA vigila los correos y cuentas de Facebook de administradores de sistemas (o sysadmins), para tener acceso a todos los datos que ellos tienen.

Info: https://firstlook.org/theintercept/2014/03/20/inside-nsa-secret-efforts-hunt-hack-system-administrators

"El éxito es la habilidad de ir de fallo en fallo sin perder el entusiasmo." ¿Sir Winston Churchill?

Mostrando entradas con la etiqueta privacidad. Mostrar todas las entradas

Mostrando entradas con la etiqueta privacidad. Mostrar todas las entradas

22 septiembre 2014

24 febrero 2009

Herramientas de reconocimiento para obtener perfiles

Esta es una lista 'viva' de herramientas para recopilar información, relacionarla y obtener perfiles de personas a partir de redes sociales, listas de correo públicas, webs, twitters y recursos online públicos. Es impresionante la cantidad de datos que podemos obtener de una persona que haga uso de servicios como los anteriores, relacionando toda la información obtenida para crear patrones de personalidad. A pesar de muchos inconscientes, esto es ampliamente utilizado por departamentos de recursos humanos para ampliar información sobre sus candidatos.

Esta es una lista 'viva' de herramientas para recopilar información, relacionarla y obtener perfiles de personas a partir de redes sociales, listas de correo públicas, webs, twitters y recursos online públicos. Es impresionante la cantidad de datos que podemos obtener de una persona que haga uso de servicios como los anteriores, relacionando toda la información obtenida para crear patrones de personalidad. A pesar de muchos inconscientes, esto es ampliamente utilizado por departamentos de recursos humanos para ampliar información sobre sus candidatos.- Maltego: La navaja suiza de la recopilación de información

- Pipl.com: El google de las personas

- EvilFinder: Tiene que estar

- MetaGoofil: Herramienta española

- GHDB: No comments

Etiquetas:

herramientas,

privacidad,

redes sociales

26 abril 2007

No te preocupes por la privacidad en Google, preocúpate por tu ISP

Muchas han sido las críticas a la última característica de Google tímidamente anunciada "Google Web History" y ya comentámos algunos de sus peligros. Pero hablar únicamente del peligro de nuestra privacidad refiriéndonos únicamente a Google no es justo.

Matt Cutts nos comenta que mientras Google únicamente nos pide una cuenta de correo para darnos de alta en su servicio, otros buscadores solicitan más datos. ¿Y qué ocurre si limpias tus cookies y apagas tu modem durante unos minutos?, quizá empieces con una nueva IP y Google no tendrá idea de saber que eres el mismo usuario anterior, mientras que tu ISP tendrá todos esos datos y muchos más como tu cuenta del banco, dirección de casa, etc.

Google equivale a tu hub en Internet, y tu ISP es el camino previo hasta ese HUB, ¿Quién tiene más datos sobre tí?

Lee más sobre la verdad de la privacidad en Google y la privacidad en los ISP.

Matt Cutts nos comenta que mientras Google únicamente nos pide una cuenta de correo para darnos de alta en su servicio, otros buscadores solicitan más datos. ¿Y qué ocurre si limpias tus cookies y apagas tu modem durante unos minutos?, quizá empieces con una nueva IP y Google no tendrá idea de saber que eres el mismo usuario anterior, mientras que tu ISP tendrá todos esos datos y muchos más como tu cuenta del banco, dirección de casa, etc.

Google equivale a tu hub en Internet, y tu ISP es el camino previo hasta ese HUB, ¿Quién tiene más datos sobre tí?

Lee más sobre la verdad de la privacidad en Google y la privacidad en los ISP.

21 abril 2007

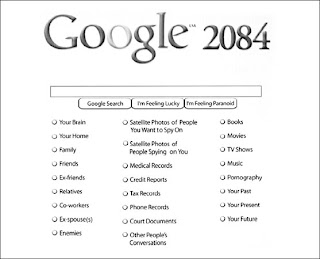

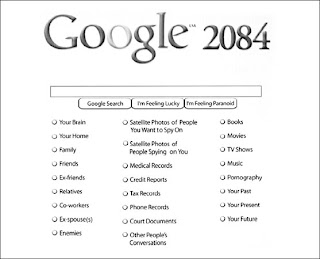

El gran hermano de Google ya está aquí

Ya no hace falta esperar hasta el 2084, para tal y como relataba el New York Times google se convirtiera en la imagen inferior.

Todo ello gracias a la barra de herramientas de Google que es la que se encarga de recoger TODOS los datos junto con nuestra cuenta de gmail, en contra de lo que algunos incrédulos pudieran pensar.

Han renombrado historial de búsquedas a historial web, para reflejar mejor el servicio ofrecido, google lo expresa como "Imagine being able to search over the full text of pages you've visited online and finding that one particular quote you remember reading somewhere months ago. Imagine always knowing exactly where you saw something online"

Han renombrado historial de búsquedas a historial web, para reflejar mejor el servicio ofrecido, google lo expresa como "Imagine being able to search over the full text of pages you've visited online and finding that one particular quote you remember reading somewhere months ago. Imagine always knowing exactly where you saw something online"

Si ya no teníamos suficiente con los ISPs, Compañias de telecomunicaciónes, Gobiernos, ahora ya se hace realidad lo que tantos imaginaron, todos tus datos y pérfilpsicótico psicológico disponible. Eso sí, para tu bien y ofrecerte un servicio como nunca soñaste, así como consecuencias que ni llegarías a imaginar.

Y es que la hipotética historia que conté de aquel administrador de sistemas trabajando para un gran empresa de Internet no está tan lejos de la realidad.

El telendro se hace eco de ello con su humor picante.

Post oficial de Google.

¿Existe todavía alguien a quien no le preocupe la seguridad web.?.

Todo ello gracias a la barra de herramientas de Google que es la que se encarga de recoger TODOS los datos junto con nuestra cuenta de gmail, en contra de lo que algunos incrédulos pudieran pensar.

Han renombrado historial de búsquedas a historial web, para reflejar mejor el servicio ofrecido, google lo expresa como "Imagine being able to search over the full text of pages you've visited online and finding that one particular quote you remember reading somewhere months ago. Imagine always knowing exactly where you saw something online"

Han renombrado historial de búsquedas a historial web, para reflejar mejor el servicio ofrecido, google lo expresa como "Imagine being able to search over the full text of pages you've visited online and finding that one particular quote you remember reading somewhere months ago. Imagine always knowing exactly where you saw something online"Si ya no teníamos suficiente con los ISPs, Compañias de telecomunicaciónes, Gobiernos, ahora ya se hace realidad lo que tantos imaginaron, todos tus datos y pérfil

Y es que la hipotética historia que conté de aquel administrador de sistemas trabajando para un gran empresa de Internet no está tan lejos de la realidad.

El telendro se hace eco de ello con su humor picante.

Post oficial de Google.

¿Existe todavía alguien a quien no le preocupe la seguridad web.?.

11 diciembre 2006

¿Sólo en las películas?: Un escenario de el peligro de nuestra privacidad

La privacidad en Internet, es algo que queramos o no tendría que preocuparnos, o por lo menos tendría que ser un aspecto de Internet al que tendríamos que dedicar unos minutos para pensar en ello.

La privacidad en la Red a la que estamos acostumbrados, siempre aparece como aquella donde pueden intervenir espías en el proceso de la navegación. ¿Pero que ocurre con la privacidad de nuestros datos que dejamos en los cientos de servidores que utilizamos diariamente de manera transparente?

Aquí va una pequeña historia, adaptada de un post del blog de John Battelle , que aunque no deja de ser una historia de ficción, puede reflejar los peligros extremos a los que potencialmente estamos expuestos.

En nuestras redes, tanto Intranets como en Internet, existen toneladas de información sobre todos nosotros que de buena gana (redes sociales, datos de registro, emails encadenados, historias de búsquedas) y a veces de no tan buena (clicks, historial de navegación, compras, consultas), dejamos en los servidores. Ahora, debemos creer y confiamos en que las personas que tienen acceso a esos servidores, no revuelven en nuestros datos, ni realizan ninguna acción sucia con ellos, nunca lo harán, o mejor dicho, en la mayoría de los casos, ya que hablamos de humanos, de cualquier manera si hicieran algún tipo de manipulación con nuestros datos, podría ser el fin de su carrera al tratarse de un delito. Pero Google, Yahoo, Microsoft, eBay, Amazon, etc, no son compañías pequeñas. Las constituyen miles de individuos, y entre estos miles, puede haber una mínima cantidad de sujetos que pueden equivocarse y actuar como no debieran.

El siguiente escenario implica esta clase de sujetos.

Imagina que un Ingeniero de una de estas grandes compañias decide aprovecharse de su situación, piensa que este Ingeniero trabaja para una compañía que tiene un buscador local, redes sociales, servicio de blog, historial de búsquedas, registros, y correo todo de la misma compañía. No es difícil pensar aquí en compañías como Google, Yahoo, Amazon o Microsoft, pero no hay que irse tan lejos, cualquier mediana empresa hoy día tiene sus propios sistemas de Información con personal propio a su cargo.

Este Ingeniero tiene acceso, o puede conseguirlo, a toda la información que quiera sobre pongamos por ejemplo, de todas las chicas que utilizan los servicios de su compañia, y decide buscar datos de aquellas chicas que vivan en los alrededores (vía Codigo Postal, palabras de búsqueda, registros, etc).

En un periodo determinado de tiempo, este Ingeniero recopila una enorme cantidad de datos sobre estas chicas, incluyendo direcciones, correos personales, fotografías, posts de sus blogs, conexiones de sus redes sociales, historial de búsquedas, etc. Esta cantidad de datos son recopilados despreocupadamente en su ordenador personal de su casa. donde lo ha protegido todo en un directorio con el password "chicas jóvenes".

Ahora, veamos la historia en acción. En la ciudad de este Ingeniero, empiezan a ocurrir una serie de violaciones no resueltas, y en todas ellas están involucradas chicas jóvenes.

Las autoridades locales y los políticos, intentan llevar este asunto con la más absoluta discrección ,para evitar una posible rebelión de los padres asustados y evitar así que estos puedan empezar a tomarse la justicia por su mano, pero la policía local esta muy intrigada. Los medios locales sacan a la luz esta noticia, pero sólamente es mencionada de pasada en las noticias nacionales.

Entonces, una de las víctimas, es encontrada cruelmente asesinada, y a los pocos días le sigue otra en las mismas circunstancias. La prensa nacional se hace eco y la presión para encontrar al asesino se intensifica de manera dramática. Cada día, imagenes de las jovenes víctimas son mostradas a través de los medios y el miedo en la población es latente.

Mientras tanto, un compañero de nuestro Ingeniero, se da cuenta de como éste esta actuando de una manera extraña estos últimos días, con extraños comentarios sobre las noticias de las jóvenes, faltando al trabajo, y una manera de comportarse muy inusual en él.

Este compañero de trabajo, habla con su jefe, y le menciona esa comportamiento de su compañero, el jefe, corrobora estos rumores, y se lo cuenta a la policía.

La policía, a la espera de cualquier indicio, obtiene una orden de registro para la casa de este Ingeniero, y mientras él esta fuera, ellos irrumpen en su apartamento, encontrando algunas evidencias que le relacionan con los asesinatos. Recogen su ordenador y a través de una serie de sencillas acciones de analisis forense en el equipo, descubren la contraseña de una carpeta protegida, desenterrando el tesoro de la información contenida en ella. Descubren un documento escandaloso de datos de mujeres jóvenes, y lo más inquietante sobre él, es lo fácil que resulto para este Ingeniero recopilar todos esos datos.

Algún miembro de el departamento de la Policía, filtra a un reportero que el Ingeniero es el asesino, y que la password usada en el documento de sus víctimas era "chicas jóvenes".

Los medios de comunicación Nacionales e Internacionales, inmediatamente empiezan una batalla de información alrededor de "El asesino de las jóvenes", y establecen un dispositivo de noticias 24 horas al día alrededor de el lugar de trabajo de este Ingeniero. Cada posible historia, especulación, y cada movimiento de cualquiera involucrado en este caso, es examinado, todo en directo las 24/7. Es el asesino de los medios de el momento. Es como el nuevo Jack el destripador de los medios.

¿El principal gancho de la historia?, la facilidad con la que el asesino, recopilo datos e identifico a sus todas sus víctimas con un gran nivel de detalle gracias a los datos a los que tenía acceso en su trabajo. ¡Una pesadilla sobre la privacidad!.

¿Quién sabe a lo que estamos expuestos?, Google, Yahoo, MSN, etc son bombardeados con peticiones sobre sus políticas de privacidad; ¿Qué información tienes sobre mí?, ¿Cómo puedo verla?, ¿Para qué la usais?, vamos, decirme TODO, ¿quien más tiene acceso a ella?, ¿Cómo puedo editarla?, ¿Protegerla?, ¿Borrarla? ¿Manegarla?. Las compañías actualmente no alcanzan todo esto, y al menos inicialmente no tienen los recursos necesarios para manejar todas las demandas de los miles de usuarios que estan llenando sus cuentas de correo y saturando sus líneas de teléfono en busca de respuestas. De hecho, algunas de ellas NO pueden prometer que puedan encontrar o incluso borrar la información, concudiendo a más protestas.

Para finalizar, se hace casi imposible para la Industria de Internet hacer algo con los datos de los individuos a menos que se genere un acuerdo para ello, y se establezcan leyes consistentes y adecuadas. El debate es breve, las acciones tienen que ser por unanimidad. La innovación y los nuevos productos se marchitan, las búsquedas y todo lo relacionado se estanca. Un temeroso público empieza a usar Internet cada vez menos, preocupados hasta que las compañías con las que ellos interactuan puedan garantizarles su privacidad personal, la compensación simplemente es enorme.

¿Ahora qué?

¿O mejor aún?, ¿qué se puede hacer para mitigar tal escenario?

El guión está abierto.

Son muchos los peligros asociados a el trabajo en el area IT.

La privacidad en la Red a la que estamos acostumbrados, siempre aparece como aquella donde pueden intervenir espías en el proceso de la navegación. ¿Pero que ocurre con la privacidad de nuestros datos que dejamos en los cientos de servidores que utilizamos diariamente de manera transparente?

Aquí va una pequeña historia, adaptada de un post del blog de John Battelle , que aunque no deja de ser una historia de ficción, puede reflejar los peligros extremos a los que potencialmente estamos expuestos.

--

En nuestras redes, tanto Intranets como en Internet, existen toneladas de información sobre todos nosotros que de buena gana (redes sociales, datos de registro, emails encadenados, historias de búsquedas) y a veces de no tan buena (clicks, historial de navegación, compras, consultas), dejamos en los servidores. Ahora, debemos creer y confiamos en que las personas que tienen acceso a esos servidores, no revuelven en nuestros datos, ni realizan ninguna acción sucia con ellos, nunca lo harán, o mejor dicho, en la mayoría de los casos, ya que hablamos de humanos, de cualquier manera si hicieran algún tipo de manipulación con nuestros datos, podría ser el fin de su carrera al tratarse de un delito. Pero Google, Yahoo, Microsoft, eBay, Amazon, etc, no son compañías pequeñas. Las constituyen miles de individuos, y entre estos miles, puede haber una mínima cantidad de sujetos que pueden equivocarse y actuar como no debieran.

El siguiente escenario implica esta clase de sujetos.

Imagina que un Ingeniero de una de estas grandes compañias decide aprovecharse de su situación, piensa que este Ingeniero trabaja para una compañía que tiene un buscador local, redes sociales, servicio de blog, historial de búsquedas, registros, y correo todo de la misma compañía. No es difícil pensar aquí en compañías como Google, Yahoo, Amazon o Microsoft, pero no hay que irse tan lejos, cualquier mediana empresa hoy día tiene sus propios sistemas de Información con personal propio a su cargo.

Este Ingeniero tiene acceso, o puede conseguirlo, a toda la información que quiera sobre pongamos por ejemplo, de todas las chicas que utilizan los servicios de su compañia, y decide buscar datos de aquellas chicas que vivan en los alrededores (vía Codigo Postal, palabras de búsqueda, registros, etc).

En un periodo determinado de tiempo, este Ingeniero recopila una enorme cantidad de datos sobre estas chicas, incluyendo direcciones, correos personales, fotografías, posts de sus blogs, conexiones de sus redes sociales, historial de búsquedas, etc. Esta cantidad de datos son recopilados despreocupadamente en su ordenador personal de su casa. donde lo ha protegido todo en un directorio con el password "chicas jóvenes".

Ahora, veamos la historia en acción. En la ciudad de este Ingeniero, empiezan a ocurrir una serie de violaciones no resueltas, y en todas ellas están involucradas chicas jóvenes.

Las autoridades locales y los políticos, intentan llevar este asunto con la más absoluta discrección ,para evitar una posible rebelión de los padres asustados y evitar así que estos puedan empezar a tomarse la justicia por su mano, pero la policía local esta muy intrigada. Los medios locales sacan a la luz esta noticia, pero sólamente es mencionada de pasada en las noticias nacionales.

Entonces, una de las víctimas, es encontrada cruelmente asesinada, y a los pocos días le sigue otra en las mismas circunstancias. La prensa nacional se hace eco y la presión para encontrar al asesino se intensifica de manera dramática. Cada día, imagenes de las jovenes víctimas son mostradas a través de los medios y el miedo en la población es latente.

Mientras tanto, un compañero de nuestro Ingeniero, se da cuenta de como éste esta actuando de una manera extraña estos últimos días, con extraños comentarios sobre las noticias de las jóvenes, faltando al trabajo, y una manera de comportarse muy inusual en él.

Este compañero de trabajo, habla con su jefe, y le menciona esa comportamiento de su compañero, el jefe, corrobora estos rumores, y se lo cuenta a la policía.

La policía, a la espera de cualquier indicio, obtiene una orden de registro para la casa de este Ingeniero, y mientras él esta fuera, ellos irrumpen en su apartamento, encontrando algunas evidencias que le relacionan con los asesinatos. Recogen su ordenador y a través de una serie de sencillas acciones de analisis forense en el equipo, descubren la contraseña de una carpeta protegida, desenterrando el tesoro de la información contenida en ella. Descubren un documento escandaloso de datos de mujeres jóvenes, y lo más inquietante sobre él, es lo fácil que resulto para este Ingeniero recopilar todos esos datos.

Algún miembro de el departamento de la Policía, filtra a un reportero que el Ingeniero es el asesino, y que la password usada en el documento de sus víctimas era "chicas jóvenes".

Los medios de comunicación Nacionales e Internacionales, inmediatamente empiezan una batalla de información alrededor de "El asesino de las jóvenes", y establecen un dispositivo de noticias 24 horas al día alrededor de el lugar de trabajo de este Ingeniero. Cada posible historia, especulación, y cada movimiento de cualquiera involucrado en este caso, es examinado, todo en directo las 24/7. Es el asesino de los medios de el momento. Es como el nuevo Jack el destripador de los medios.

¿El principal gancho de la historia?, la facilidad con la que el asesino, recopilo datos e identifico a sus todas sus víctimas con un gran nivel de detalle gracias a los datos a los que tenía acceso en su trabajo. ¡Una pesadilla sobre la privacidad!.

¿Quién sabe a lo que estamos expuestos?, Google, Yahoo, MSN, etc son bombardeados con peticiones sobre sus políticas de privacidad; ¿Qué información tienes sobre mí?, ¿Cómo puedo verla?, ¿Para qué la usais?, vamos, decirme TODO, ¿quien más tiene acceso a ella?, ¿Cómo puedo editarla?, ¿Protegerla?, ¿Borrarla? ¿Manegarla?. Las compañías actualmente no alcanzan todo esto, y al menos inicialmente no tienen los recursos necesarios para manejar todas las demandas de los miles de usuarios que estan llenando sus cuentas de correo y saturando sus líneas de teléfono en busca de respuestas. De hecho, algunas de ellas NO pueden prometer que puedan encontrar o incluso borrar la información, concudiendo a más protestas.

Para finalizar, se hace casi imposible para la Industria de Internet hacer algo con los datos de los individuos a menos que se genere un acuerdo para ello, y se establezcan leyes consistentes y adecuadas. El debate es breve, las acciones tienen que ser por unanimidad. La innovación y los nuevos productos se marchitan, las búsquedas y todo lo relacionado se estanca. Un temeroso público empieza a usar Internet cada vez menos, preocupados hasta que las compañías con las que ellos interactuan puedan garantizarles su privacidad personal, la compensación simplemente es enorme.

¿Ahora qué?

¿O mejor aún?, ¿qué se puede hacer para mitigar tal escenario?

El guión está abierto.

Son muchos los peligros asociados a el trabajo en el area IT.

Suscribirse a:

Entradas (Atom)